Wikisage is op 1 na de grootste internet-encyclopedie in het Nederlands. Iedereen kan de hier verzamelde kennis gratis gebruiken, zonder storende advertenties. De Koninklijke Bibliotheek van Nederland heeft Wikisage in 2018 aangemerkt als digitaal erfgoed.

- Wilt u meehelpen om Wikisage te laten groeien? Maak dan een account aan. U bent van harte welkom. Zie: Portaal:Gebruikers.

- Bent u blij met Wikisage, of wilt u juist meer? Dan stellen we een bescheiden donatie om de kosten te bestrijden zeer op prijs. Zie: Portaal:Donaties.

IPsec: verschil tussen versies

Geen bewerkingssamenvatting |

Geen bewerkingssamenvatting |

||

| Regel 1: | Regel 1: | ||

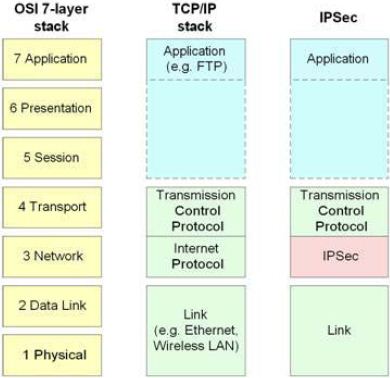

[[Afbeelding:Internetprotocolsecurity.jpg|390px|thumb|right|<center> [[IPsec]] in de netwerklaag. </center>]] | |||

'''IPsec''' oftewel '''Internet Protocol Security''' is een standaard voor het beveiligen van [[internetprotocol]] (IP) door middel van [[encryptie]] en/of [[authenticatie]] op alle IP-pakketten. | '''IPsec''' oftewel '''Internet Protocol Security''' is een standaard voor het beveiligen van [[internetprotocol]] (IP) door middel van [[encryptie]] en/of [[authenticatie]] op alle IP-pakketten. | ||

IPSec ondersteunt beveiliging vanaf het 3e niveau van het [[OSI-model]], namelijk de [[netwerklaag]]. | IPSec ondersteunt beveiliging vanaf het 3e niveau van het [[OSI-model]], namelijk de [[netwerklaag]]. | ||

Hierdoor kan het gebruikt worden door zowel [[Transmission Control Protocol|TCP]] als [[User Datagram Protocol|UDP]] maar het levert wel overhead op ten opzichte van bijvoorbeeld [[Secure Sockets Layer|SSL]] dat op hogere OSI-niveaus werkt (en geen UDP kan beveiligen). | Hierdoor kan het gebruikt worden door zowel [[Transmission Control Protocol|TCP]] als [[User Datagram Protocol|UDP]] maar het levert wel overhead op ten opzichte van bijvoorbeeld [[Secure Sockets Layer|SSL]] dat op hogere OSI-niveaus werkt (en geen UDP kan beveiligen). | ||

Versie van 15 feb 2010 16:06

IPsec oftewel Internet Protocol Security is een standaard voor het beveiligen van internetprotocol (IP) door middel van encryptie en/of authenticatie op alle IP-pakketten. IPSec ondersteunt beveiliging vanaf het 3e niveau van het OSI-model, namelijk de netwerklaag.

Hierdoor kan het gebruikt worden door zowel TCP als UDP maar het levert wel overhead op ten opzichte van bijvoorbeeld SSL dat op hogere OSI-niveaus werkt (en geen UDP kan beveiligen).

De standaard is door het IETF vastgelegd in RFC's 2401–2412, optioneel voor IPv4 en verplicht bij IPv6. IPsec wordt vaak ingezet bij VPN-verbindingen.

Cryptografie

IPSec is een verzameling van cryptografische protocollen met twee doeleinden:

- Beveiliging van de pakketstroom.

- Uitwisseling van sleutels.

IPsec bestaat in twee varianten:

- Transport : versleutelt de inhoud (payload) van het IP-pakket, maar niet de header.

- Tunnel : versleutelt zowel de inhoud van het IP-pakket als de header.

Of het nu gaat om een klein of een groot bedrijf, een intern of een extern netwerk, een directe verbinding of een VPN verbinding. In een bedrijf met gevoelige data heeft men goede beveiliging nodig in het netwerk. Dit houdt ook in dat de data die verstuurd wordt via een netwerk beveiligd is tegen pakket sniffers die netwerkverkeer willen bekijken, onderscheppen of zelfs aanpassen. Om na te gaan of een verbinding veilig is moet men de CIA van beveiliging overlopen, CIA staat voor Confidentiality – Integrity – Authentication.

CIA

- Confidentiality

Betekent dat niemand anders de data kan lezen die in het netwerk van computer naar computer gaat. Wanneer je een email zou verzenden kan de hacker die het netwerk snift de email niet lezen als hij de email zou kunnen onderscheppen.

- Integrity

Dit is dikwijls nog belangrijker dan confidentiality. Dit houdt in dat de data door niemand kan worden aangepast op weg naar zijn bestemming. Als een hacker een bericht aanpast van een militaire bevoegde om een aanval uit te voeren op een bepaald doel kan dit catastrofale gevolgen hebben. In die zin is Integriteit van het bericht belangrijker dan dat de hacker enkel zou kunnen lezen wat het bericht inhoudt.

- Authentication

Authentication zorgt voor een bevestiging dat de zender de zender is die hij beweert te zijn en de machine de machine is die het beweert de zijn. Als de hacker uit het voorbeeld van integrity zich zou kunnen voordoen als die militaire bevoegde zou dit ook voor vreselijke gevolgen kunnen hebben.

IPsec is een pakket met protocollen die samen aan deze drie beveiligingspeilers voldoen.

De beveiliging van IPsec bestaat voornamelijk uit twee delen. ESP - Encapsulating Security Payload en AH - Authentication Header, elk van deze voorziet in sommige van de CIA beveiligingspeilers.

- ESP behandelt de confidentiality

- AH behandelt authentication en integrity.

IPsec wordt toegepast met AH of ESP of een combinatie van beiden. Aangezien IPsec zich in de netwerklaag van het OSI-model bevindt, is het volledig onafhankelijk van de applicaties die hier gebruik van zullen maken.

Authentication Header (AH)

Next Header

Dit veld toont aan welk soort inhoud het pakket heeft, bijvoorbeeld TCP . Dit wordt aangeduid door een nummer (TCP = 6) bepaalt door IANA. (Internet Assigned Numbers Authority is een organisatie die het beheer voert over een aantal standaardnummeringen die in gebruik zijn op het Internet.) Volledige lijst met protocolnummers: http://iana.org/assignments/protocol-numbers/

Payload Length

8 bits veld dat de lengte van de Authentication Header aanduid.

Security Parameters Index

32 bitstring dat de ontvanger helpt te bepalen onder welke SA dit pakket zich bevindt. Een computer kan namelijk pakketten van verschillende SA’s tegelijk verwerken. (Een SA – Security Association: An SA is a relationship between two or more entities that describes how the entities will use security services to communicate securely. – Cisco.)

Sequence Number

Volgnummer van het pakket, wanneer het pakket 2^32 + 1 zou worden, moet er een nieuwe SA met een nieuwe sleutel worden opgesteld. De Sequence Number zit ook in de Authentication Data, hierdoor wordt een verandering aan de Sequence Number meteen opgemerkt. Sequence Number gebruikt men tegen Replay Attacks. Bijvoorbeeld: een hacker onderschept pakketten van een persoon die zich aanmeldt op een netwerk. De volgende dag stuurt de hacker de pakketten terug het netwerk in en kan zo toegang krijgen tot het netwerk zonder te weten wat de logingegevens zijn.

Authentication Data

Dit veld bevat de ICV (Integrity Check Value) die berekent wordt over het gehele pakket. Inclusief sommige headers. De ontvanger berekent dezelfde hash. Als ze niet overeen komen betekent dit dat het pakket beschadigd is geraakt (aangepast) of dat de secret key fout is. Deze pakketten worden genegeerd/verwijderd. Het veld is 32-bits groot en moet steeds gevuld zijn. Men kan padding toepassen als de ICV het veld niet volledig vult.

Encapsulation Security Payload ESP

Security Parameter Index

Zie AH.

Sequence Number

Zie AH.

Payload Data

Dit is de geëncrypteerde data die in het pakket zit.

Padding

Vullen van resterende ruimte voor payload data zodat de data de grootte krijgt die het algoritme verwacht.

Pad Length

Dit veld geeft aan hoeveel padding het pakket meedraagt.

Next Header

Dit veld geeft aan welk datatype de inhoud van het gedecodeerde pakket is.

Authentication Data

Zie AH.

Externe links

- (en) racoon and IPsec-tools

- (en) IPsec WG still has important active drafts

- (en) All IETF active security WGs

- (en) Securing Data in Transit with IPSec

- (en) The VPN Consortium.

- (en) An Illustrated Guide to IPSec

- (en) The AH

- (en) The ESP